WAPT : Découverte d’une faille de sécurité

Récemment, nous avons été contactés par une organisation souhaitant nous informer de la découverte d’une faille de sécurité importante concernant WAPT. Retrouvez toutes les informations importantes dans cet article, notamment le correctif de la faille.

La faille de sécurité au sein de WAPT

C’est lors d’une mission Red Team que l’équipe ITT&AC (Independant Technical & Automation Center) de BNPParibas à découvert la faille de sécurité. Cette vulnérabilité, identifiée par « Anass Annour de l’équipe Risk ORM/ITT&AC de BNPParibas », était donc inconnue (Zero Day) auparavant.

Il s’avère que cette vulnérabilité permet à des utilisateurs d’élever leurs privilèges via l’agent WAPT. Pour des raisons évidentes de sécurité, nous ne pouvons vous en dire plus, tant sur la nature de cette faille que sur son fonctionnement.

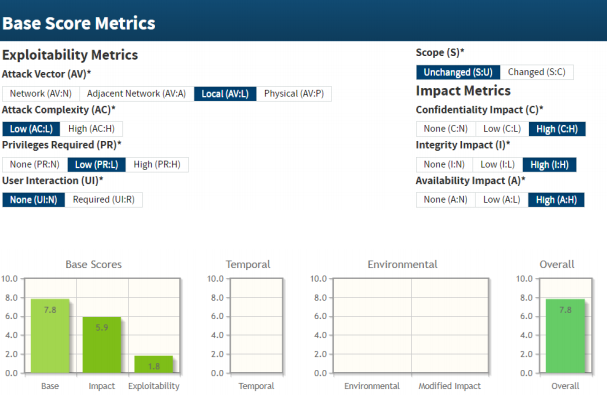

Nous tenons cependant à vous préciser que cette vulnérabilité est importante et qu’il faut donc la corriger au plus vite. Vous pouvez retrouver le score CVSS de cette faille, pour obtenir plus de précisions.

Dans le domaine de la cybersécurité, le score CVSS permet d’évaluer, de manière standardisée et en se basant sur des critères objectifs et mesurables, l’aspect critique d’une vulnérabilité. Le sigle CVSS signifie d’ailleurs Common Vulnerability Scoring System. Cette évaluation se base sur 3 mesures précises :

- La métrique de base.

- La métrique temporelle.

- La métrique environnementale.

Qu’est-ce qu’une Red Team ?

Une Red Team est une équipe qui a pour objectif d’éprouver la sécurité informatique de vos systèmes en essayant de les pirater. Ses membres simulent donc des attaques malveillantes visant à pénétrer les systèmes qu’ils doivent étudier. Évidement, ces agissements se font de manière bienveillante et préventive et visent à identifier des vulnérabilités pour qu’elles soient corrigées le plus rapidement possible. Les Red Team sont souvent opposées aux Blue Team ou même aux Purple Team, qui ont pourtant un objectif et un fonctionnement différent.

Corriger rapidement la faille de sécurité

Nous sommes déjà en mesure de fournir un correctif permettant de supprimer cette faille de sécurité. Nous pouvons donc communiquer dessus, dans le respect du processus de « divulgation responsable ».

Le correctif est assez simple à suivre puisque vous n’avez qu’à mettre à jour WAPT. Deux versions sont d’ailleurs disponibles pour simplifier ce travail :

- Choisir WAPT 2.0.0.9450 : Hash 7bc6920c

- Choisir WAPT 1.8.2.7373 : Hash e96e569c

Comme la faille de sécurité concerne une élévation de privilège, vous pouvez utiliser le paquet « TIS-AUDIT-LOCAL-ADMINS » (disponible gratuitement sur le WAPT Store) pour vous assurer que tout est en ordre sur votre parc informatique. De plus, ces liens vous seront utiles, si vous souhaitez en apprendre plus sur cette faille de sécurité :

Qu’est-ce que la divulgation responsable ?

La divulgation responsable est un modèle de divulgation de vulnérabilité informatique. Cette méthode, basée sur le modèle de divulgation complète, vise à publier ces vulnérabilités le plus tôt possible. Malgré tout, la divulgation responsable cherche à laisser un délai suffisant à l’organisation concernée pour fournir une correction avant que la faille ne soit révélée.

Qu’est-ce qu’une CVE ?

La CVE, ou Common Vulnerabilities and Exposures, fait référence à une liste publique et internationale de failles de sécurité informatique. Cette initiative est organisée par le MITRE et soutenue par le département de la Sécurité intérieure des États-Unis.

L’un des objectifs et des avantages de WAPT a toujours été de promouvoir la mise à jour de vos logiciels. Cela vous permet de vous prémunir des risques que représentent les failles de sécurité. Cette fois malheureusement, ce travail de sensibilisation va plus loin puisque WAPT sert lui-même d’exemple. Preuve que l’on est jamais trop prudent et que la cybersécurité est un travail de longue haleine.

Tranquil IT : une réponse aux exigences NIS2

La directive NIS2 impose des obligations accrues en matière de cybersécurité pour les...

Fin du support CentOS 7, quelles alternatives ?

Avec la fin du support de CentOS 7, les utilisateurs du logiciel WAPT doivent envisager...

Enjeux et migration : l’impact de la fin de Windows 10

Microsoft a officiellement annoncé la fin du support de Windows 10 à compter du 14...