Active Directory : Gérer l’identification et l’authentification des utilisateurs

Chez Tranquil IT, nous sommes experts Samba Active Directory et conseillons de manière systématique la mise en place d’un AD chez nos clients. Mais pourquoi Active Directory est-il votre allié du quotidien ? Nous allons tenter de vous l’expliquer.

Gérer l’authentification de ses utilisateurs sur son réseau est aujourd’hui au cœur des préoccupations notamment en terme de cybersécurité. Vous stockez des données sensibles sur votre réseau, et vous ne voulez pas que n’importe qui puisse y accéder. Il est donc crucial de mettre en place une Gestion des Identités et des Accès (GIA) sur votre parc. Pour cela, vous devez tout d’abord effectuer un inventaire de vos ressources pour connaître votre système d’information dans son ensemble. Une fois que vous connaissez vos ressources, vous devez définir les droits d’accès à chaque ressource sur votre réseau. En bref, vous devez définir votre GIA. Pour mettre en place votre GIA, vous aurez besoin d’outils sécurisés ainsi que fiables. Nous vous aidons aujourd’hui à mieux comprendre quels sont ces outils, leurs inconvénients et leurs avantages.

Active Directory : une solution complète

Active Directory : Les généralités

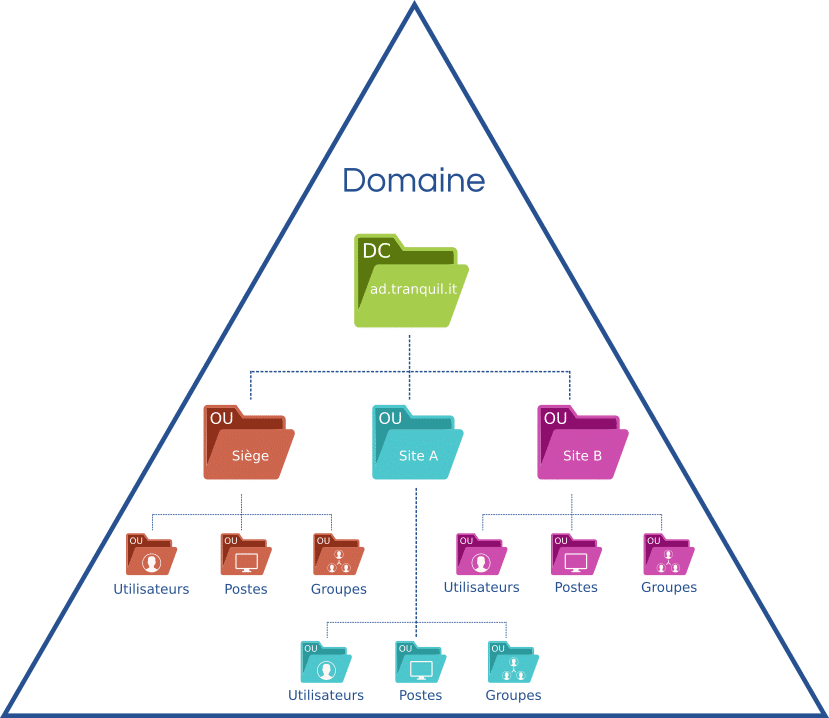

L’Active Directory est un ensemble d’outils interconnectés permettant de centraliser, gérer, et authentifier les utilisateurs et ordinateurs d’un domaine. Avec un Active Directory, vous pouvez donc organiser votre infrastructure en un domaine principal segmenté en Unités Organisationnelles (OU) qui regroupent des objets (utilisateurs, imprimantes…). Cette organisation vous permet d’appliquer une politique de sécurité globale sur l’ensemble de votre parc, tout en appliquant des stratégies plus fines sur vos OU.

En faisant un peu plus de recherches sur le sujet, vous trouverez certainement que Microsoft Active Directory vous permet aussi de créer plusieurs domaines hiérarchisés, avec des relations d’approbation entre chacun d’entre eux. Attention, cette pratique n’est pourtant pas recommandée. Vous risquez de compliquer la gestion de votre infastructure ainsi que l’auditabilité de votre système d’information avec ce système de relations d’approbation.

Ainsi, l’Active Directory est le cœur de votre réseau informatique. Il répertorie les postes de travail, les serveurs, les utilisateurs, les imprimantes, etc. L’Active Directory vous permet aussi d’appliquer vos stratégies de sécurité sur votre parc grâce aux GPO (Group Policy Object).

L’Active Directory s’appuie sur le protocole Kerberos, qui vous permet d’avoir des connexions sécurisées. Kerberos est quant à lui basé sur un système de clé d’authentification et de tickets, permettant ainsi la sécurisation de l’authentification de votre parc. En s’authentifiant, le client obtiendra un ticket de connexion temporaire, lui permettant alors d’accéder aux autres services (ex : serveur de fichiers, serveur proxy, application métier, etc) sans rentrer son identifiant – mot de passe à nouveau.

Notre conseil d’expert sur l’Active Directory

L’Active Directory est un ensemble d’outils puissants qui vous permet de gérer correctement les droits de vos utilisateurs. Chez Microsoft, cette technologie est coûteuse puisque vous devez acheter des CAL (Client Access Licenses) pour pouvoir utiliser le service Active Directory. Nous vous conseillons vivement d’utiliser Samba-AD, qui est l’alternative Open Source à Microsoft Active Directory. L’utilisation de Samba Active Directory est gratuite. Vous pourrez l’utiliser via les RSAT de Windows dans la console MMC afin de vous faciliter l’administration de votre réseau. Ainsi, Samba n’offre que des avantages. Nous sommes d’ailleurs reconnu expert Samba Active Directory en Europe. Nous avons à notre actif plus de 270 projets d’audit, transferts de compétences, migrations, et fusions de domaines. Cette expérience de plus de 12 ans nous permet de connaître la majorité des scenarii de migration.

Il existe tout de même des solutions alternatives à l’Active Directory pour gérer l’identification et l’authentification de vos utilisateurs sur votre parc. Vous avez peut-être déjà envisagé d’utiliser les solutions qui vont suivre, cependant nous vous déconseillons de les utiliser pour plusieurs raisons. Voici ce qu’on a pu retirer de notre expérience d’adminsys.

Le Workgroup : simple mais moins flexible que l’Active Directory

Workgroup : Les généralités

Un workgroup (ou Groupe de travail en français) est un ensemble de postes sous Windows appartenant à un même groupe. Le workgroup n’impose pas de serveur pour gérer les postes puisque la configuration se fait sur chaque poste indépendamment. Ainsi, vous devrez passer sur chaque ordinateur de votre parc pour le configurer. Il en est de même pour la gestion des utilisateurs pour lesquels vous devrez créer un compte sur chaque ordinateur qu’ils sont susceptibles d’utiliser par la suite. Ce mode de fonctionnement est pratique pour les très petites organisations, car il ne demande pas de centralisation des informations sur un serveur dédié. Aucune compétence précise n’est requise pour mettre en place un workgroup au sein d’une entreprise. Ainsi, vous pouvez fonctionner en workgroup si votre entreprise n’est composée que de deux ordinateurs, par exemple. Au delà de deux postes, le workgroup est à proscrire. Vous allez être vite débordé par le nombre de vos postes grandissants, et votre réseau ne sera pas sécurisé.

Notre conseil d’expert

Nous ne recommandons pas une organisation en workgroup car elle n’apporte que très peu de bénéfices par rapport aux obstacles à surmonter. Le workgroup est essentiellement une organisation temporaire qui vous sera utile à la création de votre entreprise, mais qu’il faudra vite remplacer par une solution plus appropriée comme un Active Directory. Nous voyons trop souvent des administrateurs systèmes débordés par la gestion de leur infrastructure à cause du workgroup. Conclusion : ne choisissez surtout pas le workgroup, quelles que soient vos raisons.

Les + du Workgroup

- Une infrastructure simple

- Pas besoin de serveur centralisé

- Peu coûteux à mettre en place

Les – du Workgroup

- Pas de flexibilité sur le nombre de postes

- Aucune centralisation d’information

- Pas sécurisé

Le domaine NT4 : déjà obsolète

Domaine NT 4 : Les généralités

Le domaine NT 4 se limite au rôle d’annuaire. Votre domaine regroupera donc uniquement les informations d’identification et d’authentification de vos utilisateurs, ainsi que les machines autorisées à accéder au réseau.

À chaque connexion, l’utilisateur rentrera son identifiant et son mot de passe sur une machine A. Cette action lancera une requête au Domain controller qui vérifiera si le couple user + password a le droit de se connecter sur la machine A.

Le domaine NT 4 n’a donc pas de mémoire concernant l’authentification d’un utilisateur. En effet, le protocole Kerberos n’est implémenté que dans l’Active Directory. Ainsi, à chaque fois que l’utilisateur voudra se connecter à un service du réseau, il devra renseigner son identifiant / mot de passe à nouveau.

Le domaine NT 4 a été au cœur des préoccupations récemment. En effet, les nouvelles versions de Windows 10 (1803 et supérieures) ne s’intégraient plus dans un domaine NT 4. Depuis, un correctif a été annoncé par Microsoft et ces versions de Windows peuvent de nouveau s’intégrer dans un domaine NT 4. Cela représente tout de même une première alerte quant au support des domaines NT 4. Ces domaines sont aujourd’hui obsolètes, et même si Microsoft continue de les maintenir, on peut imaginer que ce ne soit plus le cas très bientôt, d’autant plus que Microsoft se tourne aujourd’hui vers le Cloud avec Azure.

Notre conseil d’expert

Mettre en place un domaine NT 4 aujourd’hui est inconcevable car il existe une technologie plus récente et moins coûteuse qu’est Active Directory.

Si vous êtes déjà sous domaine NT 4, nous vous conseillons donc de vous informer rapidement sur l’Active Directory en prévention de la fin du support NT 4. NT 4 est une technologie obsolète et limitée en terme de fonctionnalités. Vous devez peut-être envisager une migration, que ce soit vers un Active Directory Microsoft ou vers Samba Active Directory, l’alternative Open Source.

Les + du domaine NT 4

- N/A

Les – du domaine NT 4

- Organisation obsolète qui n’est d’ailleurs plus maintenue depuis 2000 par Microsoft et depuis 2017 chez Samba

Migrez simplement vers Samba Active Directory avec nos experts

Nous faisons l’état des lieux de votre parc avec vous et étudions les possibilités de migration ensemble

Tranquil IT : une réponse aux exigences NIS2

La directive NIS2 impose des obligations accrues en matière de cybersécurité pour les entreprises et les organisations essentielles. Face à ces nouvelles exigences, WAPT se présente comme une solution efficace pour l'automatisation et la gestion de la sécurité des...

Fin du support CentOS 7, quelles alternatives ?

Avec la fin du support de CentOS 7, les utilisateurs du logiciel WAPT doivent envisager des alternatives pour continuer à bénéficier des mises à jour et des nouvelles fonctionnalités. La version 2.6 de WAPT nécessite une distribution Linux encore supportée, ce qui...

Enjeux et migration : l’impact de la fin de Windows 10

Microsoft a officiellement annoncé la fin du support de Windows 10 à compter du 14 octobre 2025. Concrètement, cela implique que des centaines de millions d’utilisateurs devront envisager une transition vers un nouveau système d’exploitation, en particulier Windows...

un projet assez audacieux et novateur, moi je l’adopte!