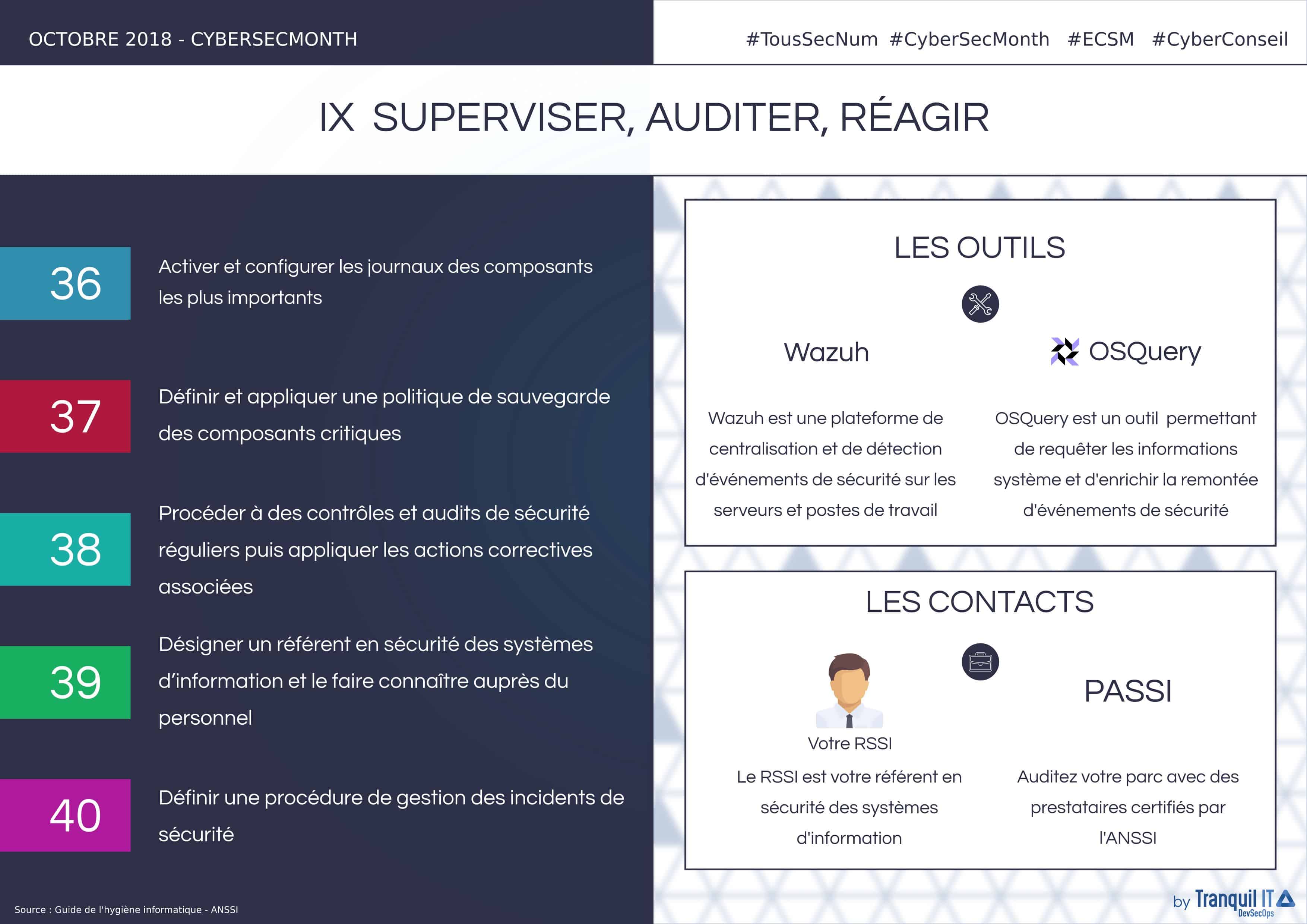

Supervisión y auditoría de sus activos informáticos #CyberSecMonth

¡Ya estamos llegando al final de la edición 2018 del CyberSecMonth! Esperamos que sigan concienciando a su entorno y permanezcan vigilantes sobre los temas de seguridad digital. Para concluir nuestros CyberConsejos, tenemos una última infografía que compartir con ustedes. Así que, vamos a ver juntos la importancia de supervisar y auditar su parque informático.

Vigilar la seguridad del sistema de información

Implementar las medidas recomendadas anteriormente no es suficiente para garantizar la seguridad de un sistema de información. Es crucial utilizar medios de control para asegurarse de ello. En resumen, se pueden considerar diversas medidas:

- Vigilancia de seguridad.

- Auditorías de control.

- Formación interna.

- Colaboración con proveedores externos cualificados.

Estos consejos le permitirán reaccionar de manera rápida y segura en su entorno informático.

Todas las buenas prácticas son, por así decirlo, ineficaces sin medios de control y sin análisis de las acciones realizadas. Finalmente, este trabajo de vigilancia le permite asegurar el buen funcionamiento de los medios implementados. También puede detectar más rápidamente las pocas fallas restantes. Por lo tanto, estará más preparado para reaccionar de manera casi instantánea. En conjunto, la seguridad del sistema de información de una organización debe estar sujeta a este mismo proceso.

Los medios para supervisar y auditar su parque informático

Registro de los componentes más importantes:

La centralización y análisis de registros relevantes es muy recomendable. Esto le permite detectar posibles malfuncionamientos o intentos de acceso no autorizados que puedan afectar la integridad del sistema de información. Por lo tanto, implementar una herramienta para centralizar estos registros le permitirá analizar en tiempo real los componentes vitales de su sistema de información. Debe monitorear los equipos de red y seguridad, los servidores y los puestos de usuario. Además, todos estos elementos deben estar sujetos a análisis de la configuración de los elementos registrados (formato, frecuencia de rotación de archivos, tamaño máximo de archivos de registro, categorías de eventos registrados) para adaptarlos en consecuencia. También debe registrar y mantener los eventos críticos de seguridad durante al menos un año. Finalmente, recomendamos realizar un estudio contextual del sistema registrando los siguientes elementos:

- Firewall: Paquetes bloqueados.

- Sistemas y aplicaciones: Autenticaciones y autorizaciones (tanto fallos como éxitos), cierres inesperados.

- Servicios: Errores de protocolo (como los errores 403, 404, 500 para servicios HTTP), rastreo de flujos de aplicaciones en interconexiones (URL en un relé HTTP, encabezados de mensajes en un relé SMTP, etc).

Para correlacionar eventos entre diferentes componentes, su fuente de sincronización de tiempo (a través del protocolo NTP) debe ser idéntica.

Establecer una política de respaldo de componentes críticos:

Es crucial poder acceder a copias de seguridad (mantenidas en un lugar seguro) después de un incidente de operación o intrusión en el sistema de información. Para hacer esto, es imperativo formalizar una política de respaldo actualizada regularmente. Así, la organización desarrollará una verdadera exigencia con respecto al respaldo de información, software y sistemas. Esta política debe incluir:

- La lista de datos considerados vitales para la organización y los servidores involucrados.

- Los diferentes tipos de respaldo (como el modo fuera de línea).

- La frecuencia de los respaldos.

- El procedimiento de administración y ejecución de respaldos.

- La información de almacenamiento y las restricciones de acceso a los respaldos.

- Los procedimientos de prueba de restauración.

- La destrucción de los medios que contenían los respaldos.

Las pruebas de restauración se pueden realizar de varias formas:

- Sistemática, a través de un programador de tareas para aplicaciones importantes.

- Puntual, en caso de errores en archivos.

- General, para una copia de seguridad y restauración completa del sistema de información.

Realizar controles y auditorías de seguridad con frecuencia:

Recomendamos auditar el sistema de información al menos una vez al año. Esto permite evaluar la eficacia de las medidas implementadas y su mantenimiento a lo largo del tiempo. Así, podrá medir las brechas entre las reglas adoptadas por la entidad y su aplicación. Estas auditorías pueden ser realizadas por equipos internos de auditoría o por empresas especializadas externas. Dependiendo del alcance a auditar, también deberá realizar auditorías técnicas y/o organizativas utilizando profesionales especializados. Estas auditorías son aún más necesarias si la entidad debe cumplir con regulaciones y obligaciones legales directamente relacionadas con sus actividades.

Después de estas auditorías, deberá identificar acciones correctivas. Luego, deberá planificar la implementación de estas correcciones y desarrollar puntos de seguimiento a intervalos regulares. También recomendamos implementar indicadores sobre el estado de avance del plan de acción. No debe depender solo de la auditoría como único elemento de control, ya que esta no garantiza automáticamente la seguridad del sistema de información y puede omitir posibles vulnerabilidades.

Designar un referente en seguridad de sistemas de información:

Las organizaciones deben designar un referente en seguridad de sistemas de información. Este individuo deberá contar con el apoyo de la dirección o de una instancia decisoria especializada, según el nivel de madurez de la entidad. Por lo tanto, este referente deberá estar formado en seguridad de sistemas de información y gestión de crisis. Dentro de la organización, debe ser conocido por todos los usuarios. Posteriormente, este referente deberá ser el primer punto de contacto para todas las cuestiones relacionadas con la seguridad de sistemas de información. Esto incluye:

- Definición de las reglas a aplicar según el contexto.

- Verificación de la aplicación de las reglas.

- Sensibilización de los usuarios y definición de un plan de formación para los actores informáticos.

- Centralización y tratamiento de incidentes de seguridad detectados o reportados por los usuarios.

En las entidades más grandes, este contacto también puede ser designado como el enlace con el RSSI. Por ejemplo, será responsable de reportar las quejas de los usuarios. También debe identificar temas para sensibilizar a los usuarios. Estas misiones tienen como objetivo mejorar el nivel de seguridad del sistema de información dentro de la organización.

Establecer un procedimiento de gestión de incidentes de seguridad:

Una intrusión puede detectarse por un comportamiento inusual de una estación de trabajo o de un servidor (imposibilidad de conexión; actividades importantes o inusuales; servicios abiertos no autorizados; modificación de archivos sin autorización; múltiples alertas del antivirus). Sin embargo, una mala reacción ante un incidente de seguridad puede empeorar la situación. En el peor de los casos, incluso puede impedir su resolución. En caso de intrusión, recomendamos:

- Desconectar la máquina de la red para interrumpir el ataque.

- Mantener la máquina encendida para no perder información valiosa.

- No reiniciar la máquina.

- Informar a la jerarquía y al referente en seguridad de sistemas de información.

Luego, le recomendamos contactar a un Proveedor de Respuesta a Incidentes de Seguridad (PRIS). Esto le permitirá realizar las operaciones técnicas necesarias (copia física del disco; análisis de memoria, registros y códigos maliciosos potenciales; etc.) y determinar si otros elementos del sistema de información han sido comprometidos. También se trata de desarrollar la respuesta para eliminar cualquier código malicioso y acceso que el atacante pueda tener. También debe cambiar las contraseñas comprometidas. Todo incidente debe registrarse en un registro centralizado. Finalmente, puede presentar una queja ante el servicio judicial.

Supervisar y auditar su parque, el punto de partida

Para una organización, es complicado disponer de los medios necesarios para auditar de manera confiable su parque informático. La entidad no siempre tiene las herramientas o el conocimiento necesario para realizar una auditoría completa internamente. Por lo tanto, puede recurrir a un Proveedor de Auditoría de Seguridad de Sistemas de Información (PASSI) para desarrollar una verdadera estrategia de ciberseguridad para su organización. Las auditorías de los PASSI se dividen en varias categorías:

- Realización de auditoría de arquitectura.

- Elaboración de auditoría de configuración.

- Ejecución de auditoría de código fuente.

- Implementación de pruebas de intrusión.

- Realización de auditoría organizativa y física.

La ANSSI certifica a las organizaciones de auditoría en cada uno de estos criterios, de manera individual. No todos los PASSI están calificados para todos los criterios. Consulte la lista de PASSI para obtener más información. Una vez completada su auditoría, podemos ayudarlo a implementar las recomendaciones del organismo de auditoría.

Confíe en nuestra experiencia para supervisar y auditar su parque informático

Impulsados por el deseo de ayudar a las organizaciones en la gestión de sus sistemas informáticos, nuestro objetivo es asistir a los administradores de sistemas en sus tareas diarias. Esta misión se basa en más de 15 años de experiencia en la gestión de parques informáticos y en la seguridad de redes locales (barreras de seguridad, gestión de derechos de usuario, control de aplicaciones, actualización de estaciones de trabajo, etc.). Para garantizar la seguridad de su parque, privilegiamos el uso de herramientas que hemos desarrollado (como WAPT, una solución de implementación de software) o en las cuales tenemos una verdadera experiencia (como Samba Active Directory), manteniendo siempre nuestra filosofía DevSecOps.

En Tranquil IT, siempre hemos optado por dar preferencia a las herramientas de código abierto por su fiabilidad, mantenibilidad y la libertad que ofrecen. Elegir el código abierto significa economizar en costos de licencias y confiar en nuestros expertos.

¿Necesita asegurar su parque informático?

Ciberseguridad: ¡Nos vemos en noviembre!

La ciberseguridad es una preocupación central durante el mes de octubre. El verdadero objetivo del CyberSecMonth es concienciar al máximo número de personas sobre los desafíos de la seguridad digital. Este evento se construye a largo plazo, ya que busca desarrollar estas prácticas a lo largo del año. En esta dinámica de concienciación diaria, la Semana Europea de la Ciberseguridad marca la actualidad del mes de noviembre. Este año, el evento se llevará a cabo en Rennes, del 19 al 22 de noviembre, centrado en la inteligencia artificial y la ciberseguridad.

Artículos imprescindibles:

- Ciberestafas: No caigas en la trampa – AB Consulting

- Fraudes con tarjetas bancarias: Cómo protegerse – Ministerio del Interior

- 10 consejos para reconocer un correo de phishing – AB Consulting

- Ciberriesgos: Tecnologías emergentes y privacidad – AB Consulting

Encuentra todas nuestras recomendaciones en Twitter y LinkedIn y bajo los hashtags: #TousSecNum, #CyberSecMonth, #ECSM2018 y #ECSM. También sigue nuestro hashtag #CyberConseil para obtener consejos de Tranquil IT y descubrir las siguientes infografías.

Fin del soporte para CentOS 7

Con el fin del soporte de CentOS 7, los usuarios del software WAPT deben considerar alternativas para seguir beneficiándose de las actualizaciones y las nuevas funcionalidades. La versión 2.6 de WAPT requiere una distribución Linux que aún sea compatible, lo que...

Retos y migración: el impacto del fin de Windows 10

Microsoft ha anunciado oficialmente el fin del soporte de Windows 10 a partir del 14 de octubre de 2025. En concreto, esto implica que cientos de millones de usuarios tendrán que considerar la transición a un nuevo sistema operativo, en particular Windows 11. Uno de...

Descubre PeerCache con WAPT

La descarga de archivos de gran tamaño, especialmente en entornos empresariales, puede saturar rápidamente el ancho de banda. Ahí es donde entra PeerCache.mORMot GET (mget) y el PeercacheSe trata de un programa de línea de comandos de código abierto, similar a la...